Tofaktor-pålogging

Hvorfor bruker vi MFA?

IT-sikkerhetsbildet har endret seg mye de siste årene. Blant annet har det blitt vanskeligere å avsløre svindelforsøk der brukernavn og passord er på avveie.

Et av de mest effektive tiltakene er å innføre godkjenning med flere faktorer (MFA). UiB innfører nå MFA for alle ansatte og studenter. Dette vil i første omgang

innføres for tjenester knyttet til Office365.

Hva er MFA?

MFA står for Multi Factor Authentication (godkjenning med flere faktorer) og betyr i prinsippet at du benytter to faktorer for å bekrefte din identitet ved pålogging.

Den ene faktoren er naturligvis passordet ditt og den andre faktoren er å bekrefte via enten SMS eller en App (Authenticator).

Dette gjør at dataene du har tilgang ved hjelp av din brukerprofil er 99,9 % mindre utsatt for risiko ved identitetstyveri.

Hvordan kan jeg forberede min profil for MFA?

Som bruker kan du benytte denne siden for å sette dette opp eller endre hvilken metode for godkjenning du ønsker å benytte deg av.

Det er anbefalt å benytte «Microsoft Authenticator - varsling» som påloggingsmetode ettersom denne er mest brukervennlig.

Hvis du ønsker å bruke eller beholde SMS som standard påloggingmetode trenger du ikke gjøre noe mer om nummeret som står er korrekt.

Telefonnummeret du legger inn her vil ikke være tilgjengelig eller synlig for andre i andre sammenhenger. Dette er kun i bruk for å godkjenne din pålogging.

For å sette opp Authenticator appen trykker du "Legg til metode":

Velg "Authentictor app" i rullegardinen og trykk så "Legg til" for å bekrefte valget.

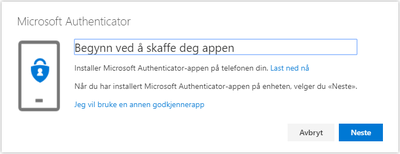

Du får så spørsmål om å laste ned appen. Dette kan du gjøre ved å trykke lenken, eller ved å klikke HER.

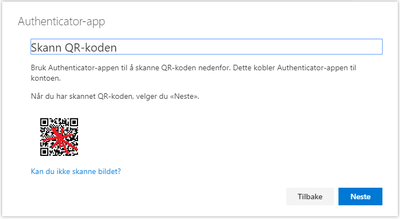

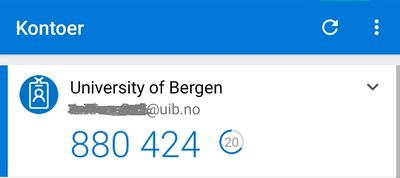

Deretter må du scanne koden som knytter appen mot din profil på Appen. Start appen på din telefon og scan koden:

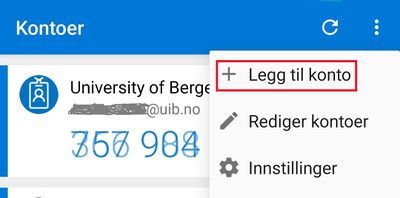

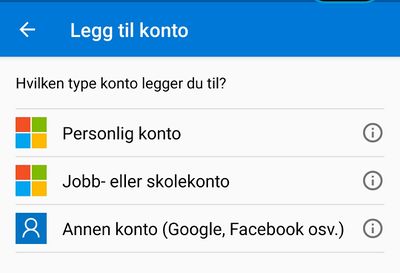

Dersom du Authenticator appen ikke automatisk spør etter en kode, kan du trykke de tre prikkene oppe i høyre hjørne i apen og velge "Legg til konto"

Deretter velger du "Jobb eller skolekonto" og scanner koden.

Du har nå satt opp Authenticator som en rask og enkel metode for å verifisere din identitet mot Office 365.

Når oppsettet er ferdig vil det utføres en liten test.

Ved bruk av Authentictor appen vil du også ha mulighet til å bekrefte pålogging med en smartklokke.

Dette støttes av de mest brukte smartklokkene som Apple Watch, WearOS (Android), Garmin og Samsung.

Merk: I noen tilfeller er du nødt til også å låse opp skjermen på mobiltelefonen for at bekreftelsen skal bli akseptert.

Conditional access unntar MFA i gitte tilfeller

- Varighet på 30 dager per sesjon. Hvis du bruker ulike nettlesere bli dette ulike sesjoner. Du skal derfor kunne slippe unna med én autentisering per 30 dager, per applikasjon.

- For maskiner som er klientdriftet vil vi på sikt kreve at benytter Windows Helo med PIN eller biometri som sammen med TPM fungerer som den andre faktoren.

Nyttig info

- Kontoer med adminroller har allerede MFA.

- Vi anbefaler "Microsoft Authenticator" APP med ett trykks godkjenning for Android og iOS. Google Authenticator fungerer også, men da med sekssfifret kode og ikke ett trykk.

- Vi ønsker også å tilby USB-stick som et alternativ til Authenticator App. Gi en lyd hvis du vil være med å teste dette.

- Endringen er meldt her: https://bs.uib.no/?module=change&action=view&tid=8947

- Om ønskelig kan man også på forhånd bruke denne lenken for å sette opp ønsket metode og også laste ned og konfigurere appen:

https://account.activedirectory.windowsazure.com/Proofup.aspx?BrandContextID=O365&ruO365 - Samme lenke kan også benyttes for å endre standardvalg for godkjenning senere.

- Dersom du ønsker å vite mer om MFA kan du lese mer her.